Protección desde dentro: la primera línea de defensa

Software DLP de ciberseguridad frente a amenazas internas

¿Sabías que más del 50% de brechas de datos personales las provocan los propios trabajadores de la empresa? Edorteam DLP es la única solución efectiva de protección frente a las fugas de datos personales.

¿Qué es DLP de Edorteam?

Edorteam DLP es una solución SAAS para prevenir brechas de seguridad de origen interno, como fugas o robos de la información.

La aplicación previene la pérdida de datos causada por errores humanos o actos maliciosos, minimizando incluso las consecuencias de un ataque ransomware.

Supervisa

Visión y control total: facilita la gestión de la ciberseguridad.

Detecta

Frena a tiempo robos de información y brechas de datos accidentales.

Responde

Programa acciones preventivas y asegura el cumplimiento normativo.

¿Sabías que la mayoría de los ciberincidentes en las empresas se producen internamente?

Nuestra solución DLP monitoriza, detecta y actúa en caso de amenaza interna, ya sea accidental o malintencionada.

Un trabajador adjunta un archivo con datos personales de un cliente y lo envía por error al destinatario equivocado.

Un trabajador cae en un intento de phishing y, sin darse cuenta, revela credenciales críticas para la empresa.

Un trabajador roba información confidencial en un dispositivo extraíble USB porque está descontento en la empresa.

Un trabajador descarga aplicaciones no autorizadas en su dispositivo de trabajo, introduciendo así malware en la red empresarial.

SUPERVISA

Ten en cuenta que navegando por internet puede instalarse malware que cause un mal funcionamiento del equipo o, peor aún, una brecha de seguridad. Un software DLP monitoriza y registra todo lo sucedido en el equipo.

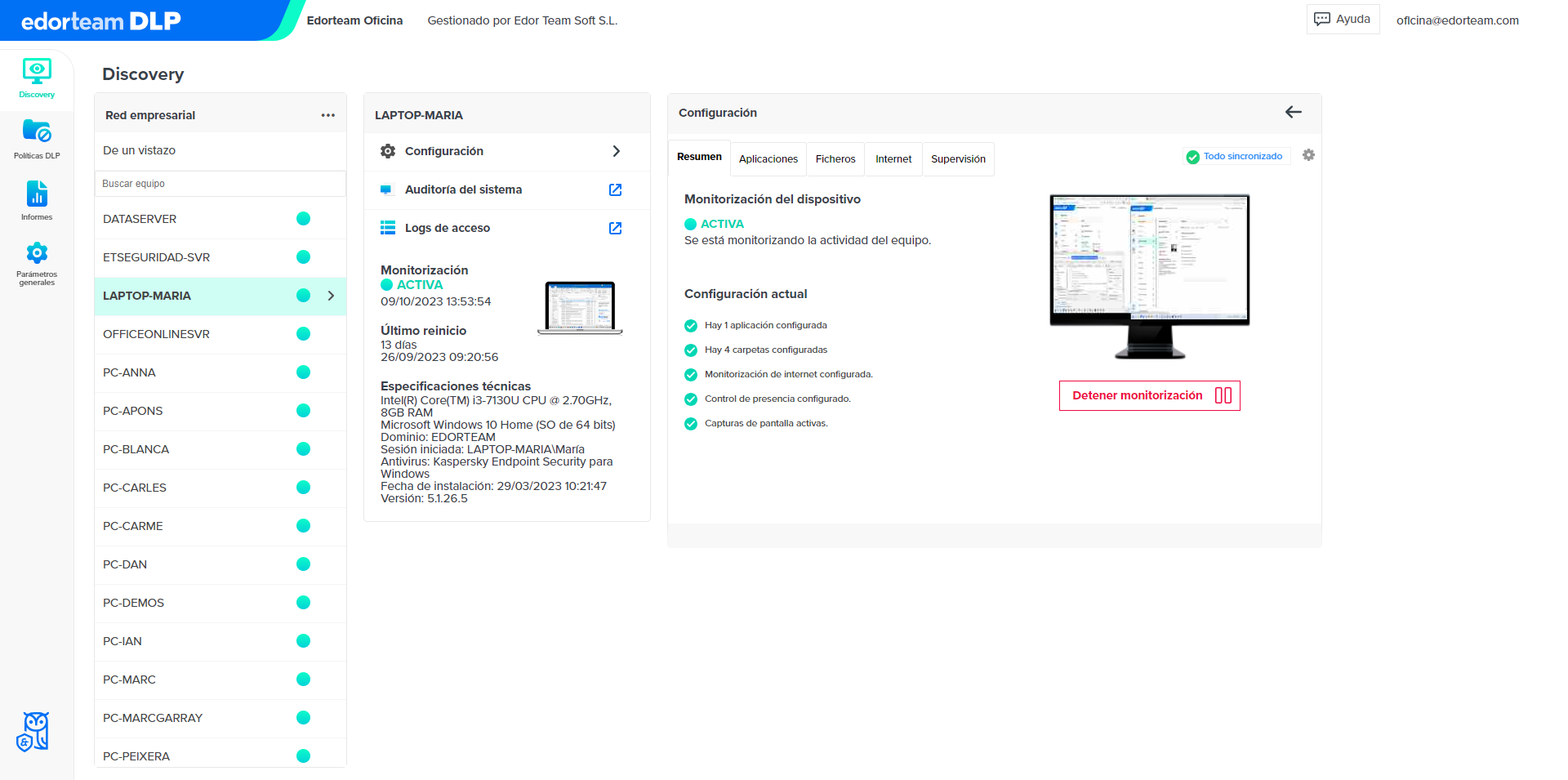

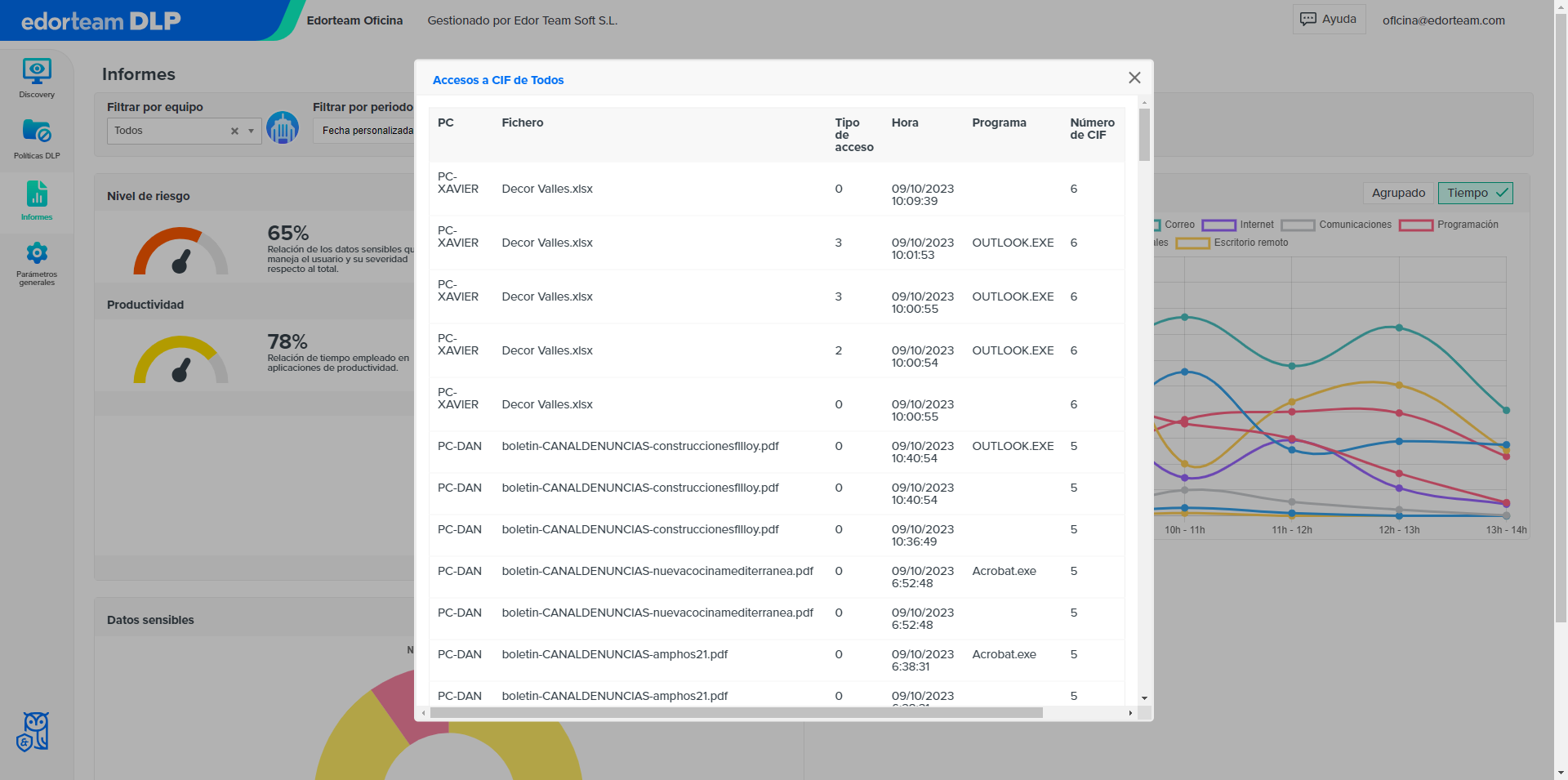

Registra quién accede, crea, elimina o modifica ficheros en todo momento

Nuestro software DLP brinda un registro detallado y en tiempo real de cada usuario que accede, crea, elimina o modifica ficheros, proporcionando así una visión completa de todas las actividades y transacciones realizadas, lo que permite detectar inmediatamente cualquier actividad sospechosa o inapropiada.

Monitoriza la navegación por internet, también en modo privado

La función de monitoreo de navegación por internet rastrea no solo la actividad regular, sino también la navegación en modo privado, detectando cualquier sitio web o actividad en línea potencialmente dañina o no autorizada, lo cual es esencial para mantener la seguridad y cumplir con las políticas corporativas.

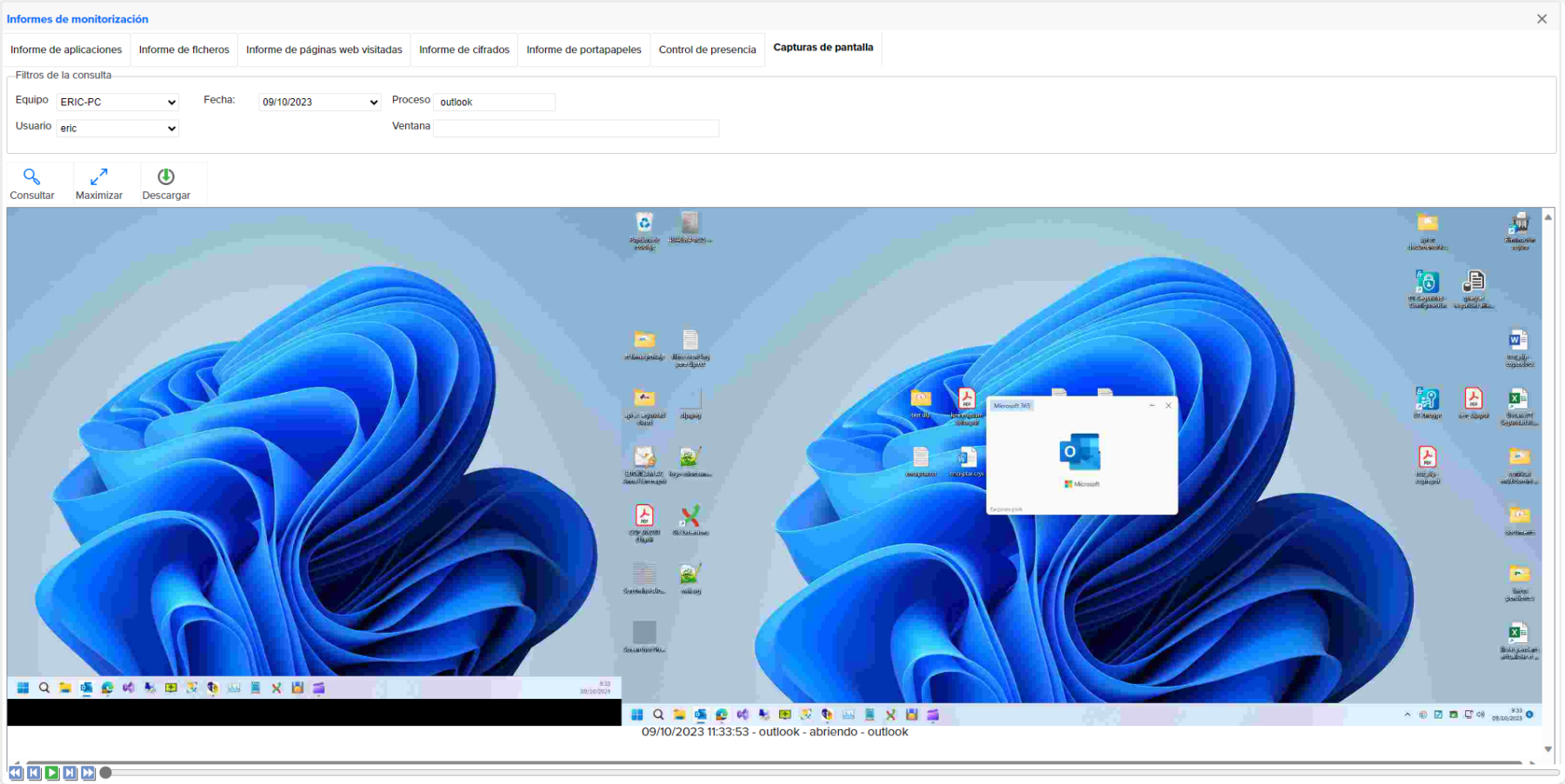

Programa la toma periódica de capturas de pantalla

Además, DLP tiene la capacidad de programar la toma de capturas de pantalla a intervalos regulares o durante determinadas actividades, lo que brinda una imagen aún más detallada de las actividades del usuario y ayuda a identificar cualquier problema potencial de manera más eficiente.

Calcula el tiempo de uso de las aplicaciones y la ausencia de actividad

La herramienta también calcula el tiempo de uso de las aplicaciones y la duración de la inactividad para una gestión más efectiva del tiempo y los recursos, lo cual es crucial para optimizar la productividad y minimizar el tiempo de inactividad.

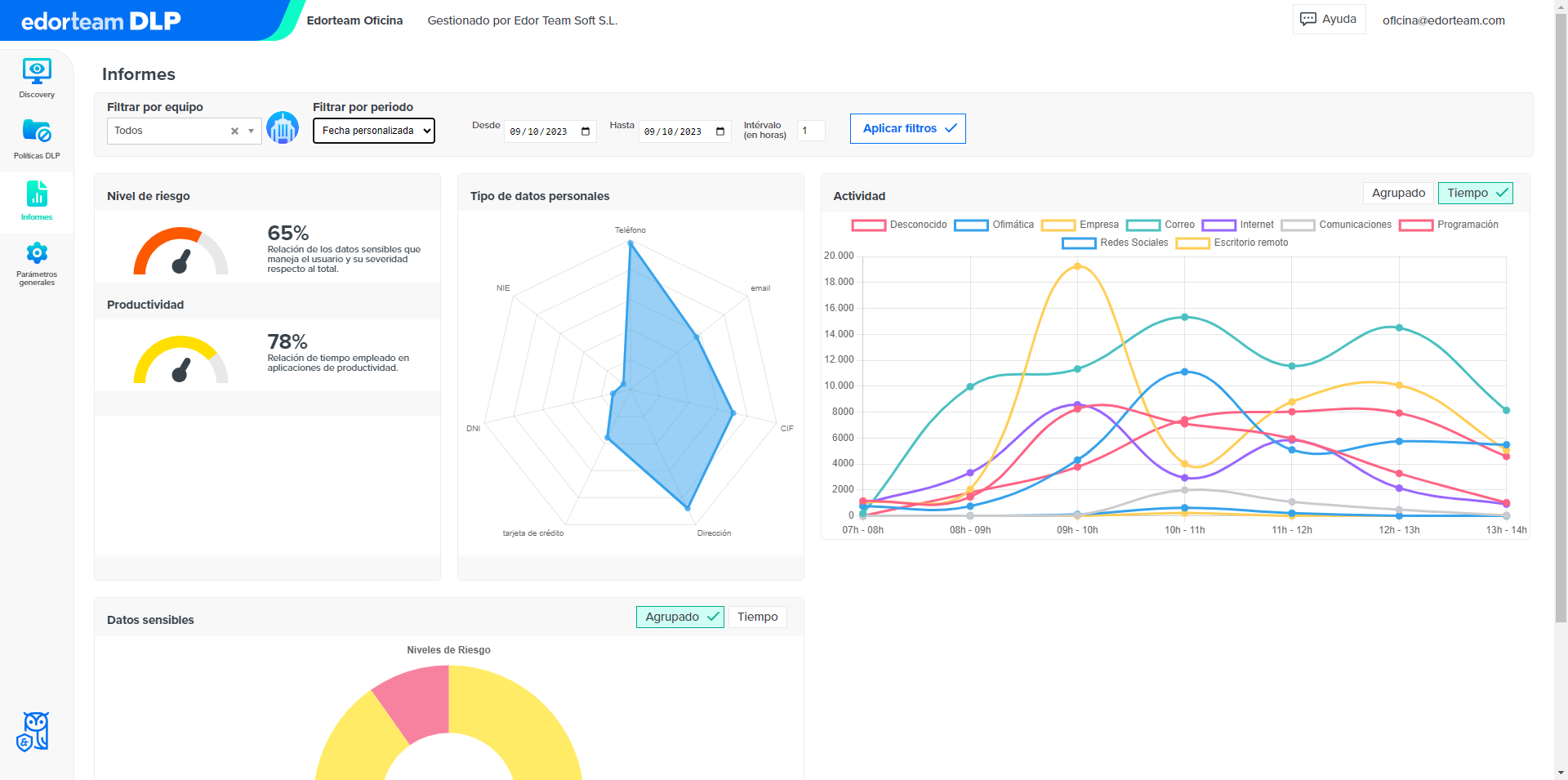

Obtén informes estadísticos por usuario, departamento y aplicaciones

Proporciona informes estadísticos detallados por usuario, departamento y aplicaciones, que son fácilmente personalizables y comprensibles, para facilitar la toma de decisiones basada en datos y mejorar la eficiencia y eficacia de las operaciones.

Pruébalo gratis durante 30 días

Explícanos los requerimientos de tu empresa y consigue una demo personalizada y gratuita para que pruebes nuestro software DLP durante 30 días y sin compromiso.

DETECTA

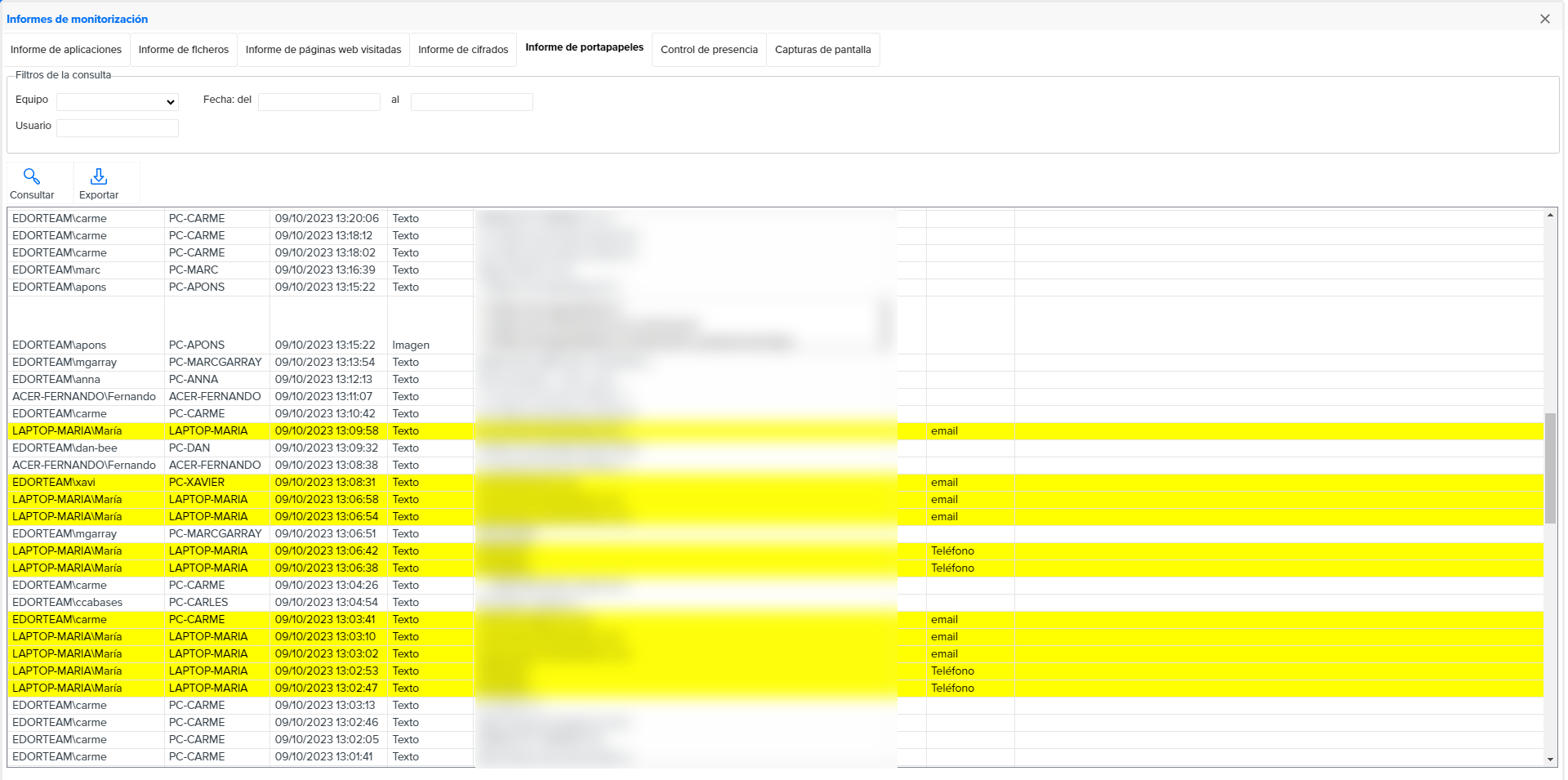

Con los informes de productividad obtendrás información valiosa y real sobre la actividad laboral de tus trabajadores.

Identifica y clasifica archivos que contengan datos sensibles en cualquier equipo

El software DLP cuenta con una función que alerta al usuario cuando está manejando información sensible, ayudando así a conscientizar sobre la importancia de tratar los datos con cautela, reduciendo el riesgo de accidentes de seguridad de datos.

Establece contraseñas para abrir ciertos programas o archivos

Las funcionalidades del software DLP incluyen la capacidad de establecer contraseñas adicionales para abrir ciertos programas o archivos. Esto proporciona una capa extra de seguridad, restringiendo el acceso solo a aquellos con la contraseña correcta, evitando así el riesgo de accesos no autorizados o filtraciones de información.

Detecta archivos transferidos a unidades de almacenamiento extraíble

El software DLP tiene la capacidad de detectar cualquier intento de transferir archivos a unidades de almacenamiento extraíble, como memorias USB o discos duros externos. Esto evita que los documentos con información delicada sean copiados y extraídos fuera de la red de la empresa sin autorización, protegiendo su empresa contra amenazas internas y externas.

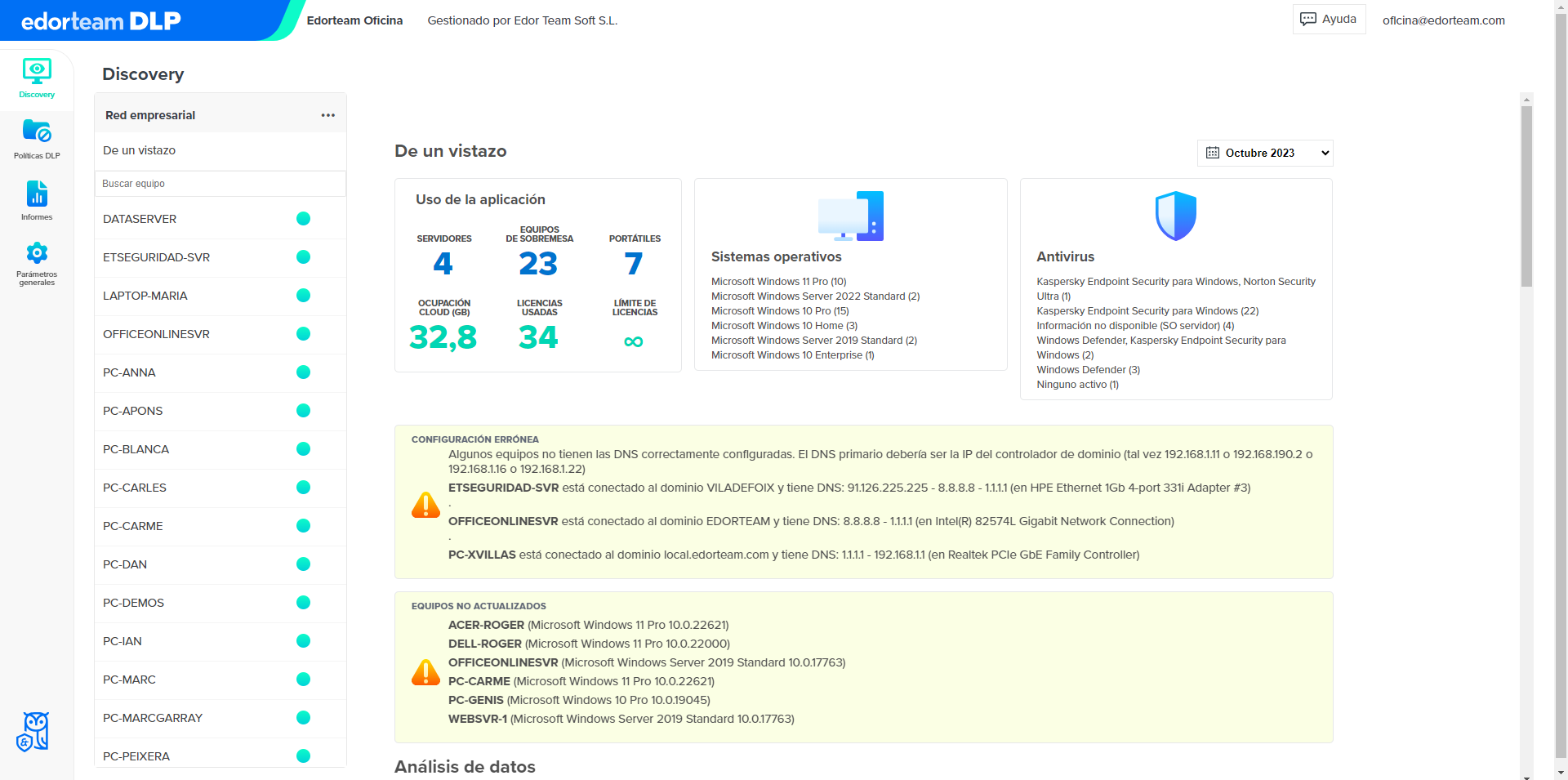

Revisa, de un vistazo, si hay equipos sin actualizar y otras incidencias

Nuestro software DLP permite hacer un seguimiento completo de la red de la empresa, permitiendo revisar de un vistazo si hay equipos sin actualizar, incidencias de seguridad y cualquier otro problema potencial. Esto facilita el mantenimiento de los estándares de seguridad y asegura que todos los equipos estén funcionando de forma óptima y segura.

RESPONDE

Edorteam DLP garantiza el derecho a la desconexión digital y a la protección de datos que exige la ley del teletrabajo.

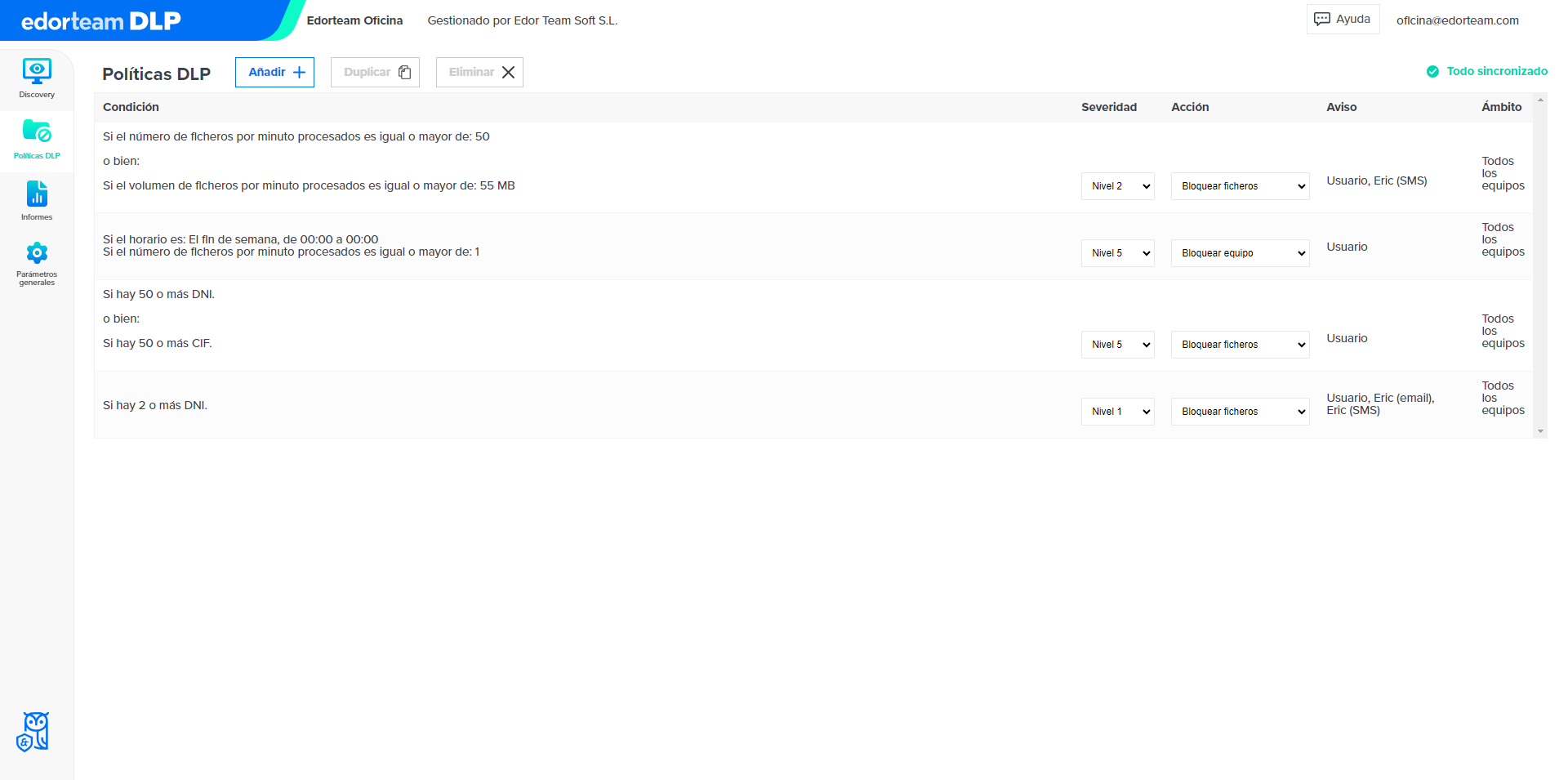

Avisa al usuario de que está manejando información sensible

El software DLP alerta al usuario cuando este está manejando información sensible, como datos financieros o personales, asegurándose de que se esté realizando un manejo adecuado y seguro de dichos datos para evitar posibles brechas o filtraciones de información.

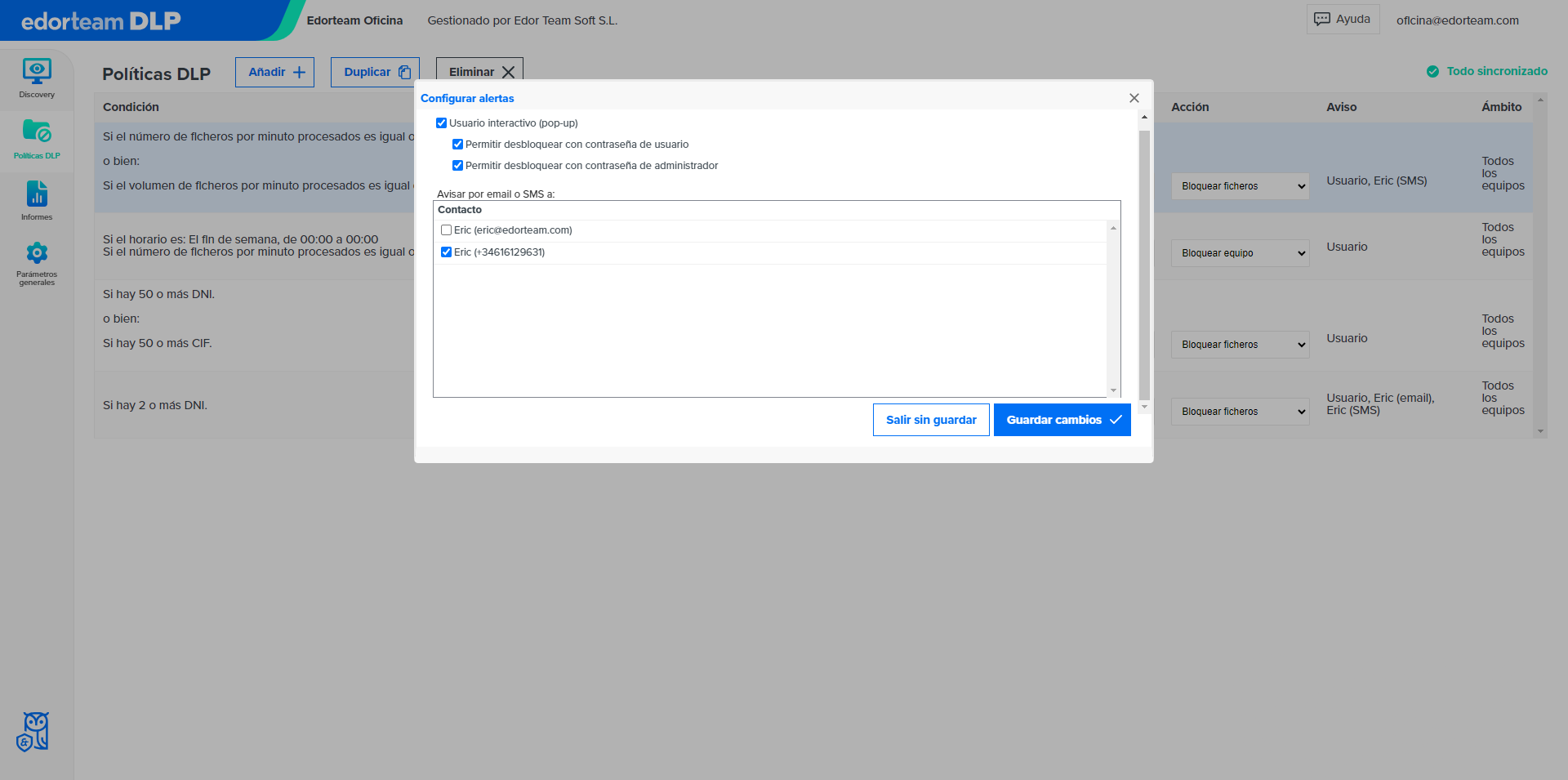

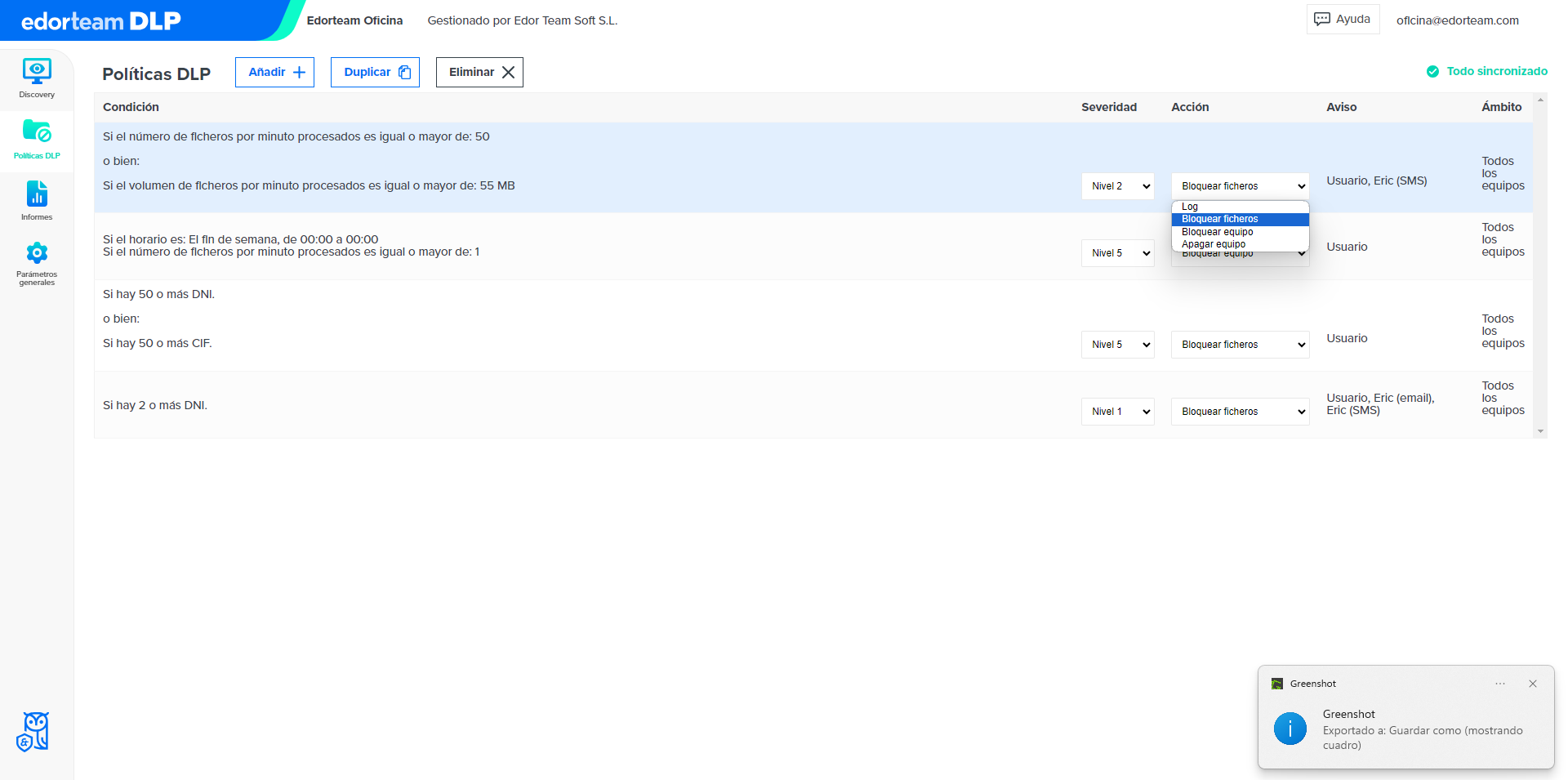

Bloquea el acceso a información sensible ante determinados eventos configurables

Este software tiene la capacidad de bloquear el acceso a información sensible dependiendo de ciertos eventos configurables, lo que proporciona un nivel adicional de seguridad al proteger a la empresa de intrusiones no autorizadas o del robo de datos siguiendo políticas predeterminadas.

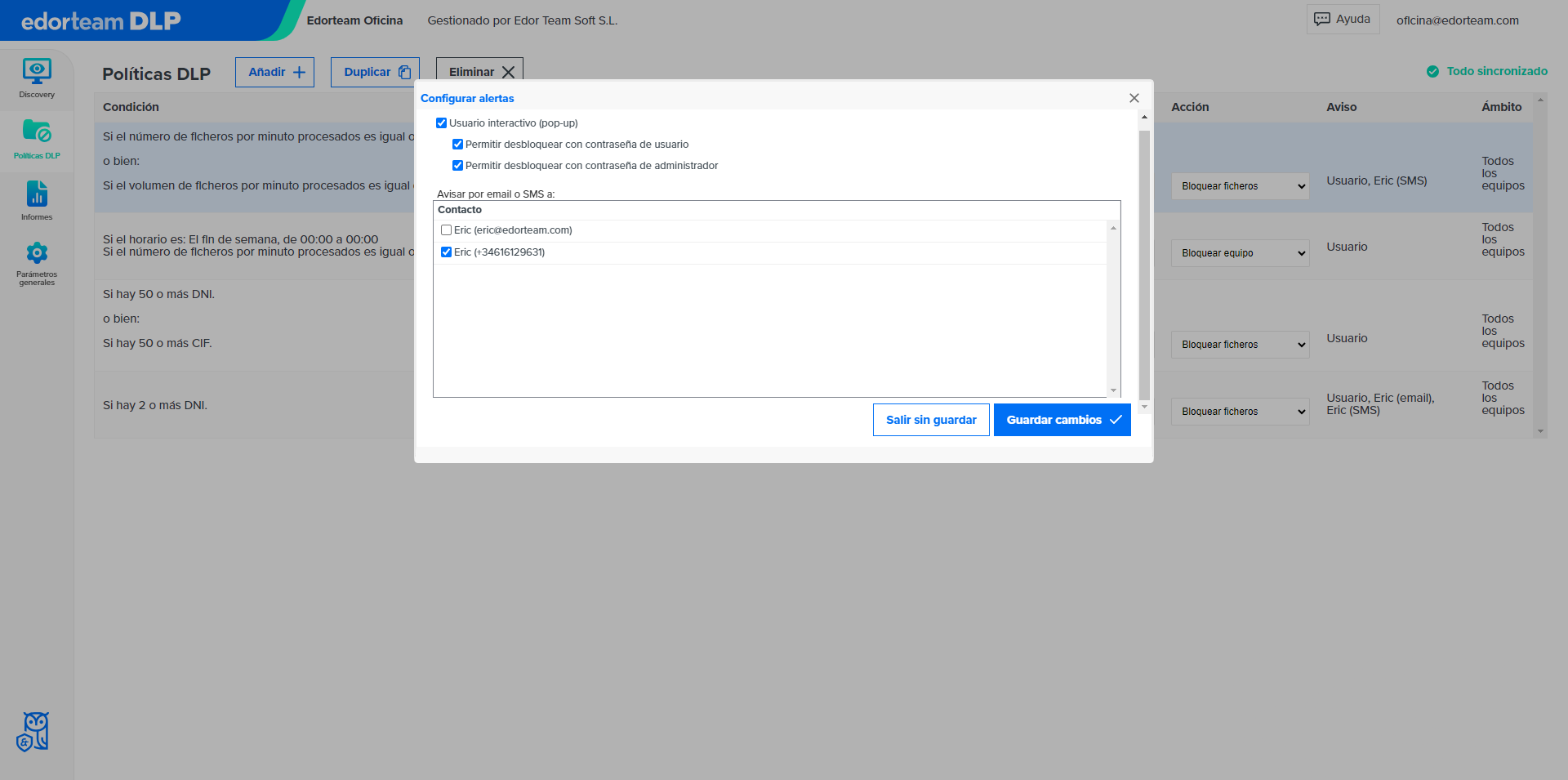

Recibe notificaciones e-mail y/o SMS ante determinados eventos configurables

El software DLP proporciona notificaciones por correo electrónico y/o SMS si ocurren ciertos eventos configurables, esto ayuda a los responsable de la seguridad de la información a responder rápidamente a cualquier violación potencial de seguridad o pérdida de datos.

Toma decisiones desde la nube, dentro o fuera de la red empresarial

Con su capacidad para tomar decisiones desde la nube, dentro o fuera de la red empresarial, el software DLP ofrece un control y gestión flexible y eficaz de la política de seguridad de datos, permitiendo a los administradores monitorear, proteger y administrar la información sensible independientemente de su ubicación.

Nos adaptamos al tamaño de tu empresa

Hasta 99 usuarios

- Hasta 50 GB de almacenamiento

- Todas las funciones de monitorización y registro

- Sin límite de alertas configurables

- Auditoría CLARA ENS del CCN-CERT integrada

- Incluye herramienta de cifrado AES 256

- Datos y soporte técnico ubicados en España

Desde 100 usuarios

- Hasta 50 GB de almacenamiento

- Todas las funciones de monitorización y registro

- Sin límite de alertas configurables

- Auditoría CLARA ENS del CCN-CERT integrada

- Incluye herramienta de cifrado AES 256

- Datos y soporte técnico ubicados en España

Desde 1.000 usuarios

- Hasta 50 GB de almacenamiento

- Todas las funciones de monitorización y registro

- Sin límite de alertas configurables

- Auditoría CLARA ENS del CCN-CERT integrada

- Incluye herramienta de cifrado AES 256

- Datos y soporte técnico ubicados en España

¿Por qué Edorteam?

- Más de 30 años de trayectoria desde 1992.

- Especialistas en seguridad informática, protección de datos y gestión empresarial.

- Ética profesional, compromiso por un trabajo bien hecho y trato amable y personalizado.

Contactos

- Teléfono: 973 248 601

- Email: info@edorteam.com

- Horario de atención: de lunes a jueves de 8 a 15 y de 16 a 19 h, Viernes de 8 a 15 h

Opiniones sobre Edorteam desde Trustpilot

Edorteam DLP incluye Edorteam Encrypt

Edorteam Encrypt cifra archivos y carpetas con un algoritmo prácticamente impenetrable. Con él también podrás cifrar dispositivos USB externos para evitar fugas de información. Esta es una de las medidas de seguridad obligadas por el RGPD. Haz click para saber más >

Detecta y controla cualquier brecha de seguridad

Analizamos los incidentes que pueden causar de una brecha de seguridad de datos. Descarga este e-book y descubre cómo evitarlos.

La app incluye Edorteam Encrypt

Con Edorteam Encrypt cifrarás fácilmente todo tipo de archivos con un algoritmo prácticamente impenetrable, también para enviar información cifrada por correo electrónico.

¿Que ventajas tiene nuestro software de DLP (Data Loss Prevention)?

En la era digital actual, la seguridad de la información se ha convertido en una piedra angular para el éxito y la sostenibilidad de cualquier organización. Con esto en mente, EdorTeam emerge como un aliado estratégico indispensable, ofreciendo soluciones de vanguardia en prevención de pérdida de datos (DLP) diseñadas para proteger tus activos más valiosos.

En la dinámica actual del mercado digital, mantener segura la información crítica es una prioridad que ninguna empresa puede permitirse ignorar. Anticipándose a los desafíos del futuro, en 2024 el Software DLP emerge como la solución definitiva para la gestión y protección de datos sensibles.

Este avanzado programa protección de datos se presenta como una herramienta indispensable en un mundo cada vez más conectado, donde las amenazas evolucionan a un ritmo vertiginoso. Con el DLP online, las organizaciones tienen acceso a un sistema robusto y adaptable, capaz de garantizar la seguridad de la información en cualquier momento y lugar, proporcionando una dlp protección de datos sin precedentes.

Al elegir a una empresa de dlp de vanguardia, las organizaciones se aseguran no solo de cumplir con las regulaciones actuales, sino de estar preparadas para los estándares y desafíos venideros.

Nuestra empresa se posiciona en la cúspide de la innovación en protección de datos, ofreciendo un programa de dlp protección de datos que integra lo último en tecnología y actualizaciones constantes para enfrentar proactivamente los peligros digitales del mañana. Al adoptar nuestra solución de dlp online, su empresa estará dando un paso crucial hacia la seguridad integral de sus activos más valiosos, con la confianza y el respaldo de expertos en el ámbito de la ciberseguridad.

En un mundo donde la seguridad de la información es primordial, contar con un programa protección de datos confiable es esencial para cualquier organización.

Las empresas de proteccion de datos se enfrentan al desafío constante de salvaguardar la información sensible y confidencial, tanto de sus operaciones internas como de los datos de sus clientes. Aquí es donde un sistema de dlp protección de datos (Data Loss Prevention) cobra una importancia crítica, siendo una pieza clave en la estrategia de ciberseguridad de la empresa.

Nuestro software proteccion de datos ofrece una solución integral para enfrentar estas amenazas, equipando a las empresas con las herramientas necesarias para prevenir la fuga de información. Mediante la tecnología de dlp seguridad informatica, proporcionamos a las organizaciones la capacidad de detectar, monitorear y proteger los datos en todos los puntos críticos: en uso, en movimiento y en reposo.

Este nivel de control y visibilidad permite no solo cumplir con las regulaciones y estándares de la industria, sino también infundir confianza tanto en el equipo interno como en los clientes. Con nuestro producto, podrá centrarse en el crecimiento de su negocio, sabiendo que sus datos están protegidos de manera proactiva y eficiente.

Preguntas frecuentes

¿Qué es un software DLP?

¿Cómo funciona un software DLP?

- Monitoreo de Actividad: Supervisa constantemente la actividad de los usuarios en la red, en dispositivos móviles y en sistemas de almacenamiento en la nube para identificar acciones que puedan poner en riesgo la seguridad de los datos.

- Detección de Patrones: Utiliza algoritmos y reglas predefinidas para detectar patrones de comportamiento que podrían indicar una fuga de datos. Por ejemplo, puede identificar el envío de datos confidenciales por correo electrónico o su carga en servicios de almacenamiento en la nube.

- Aplicación de Políticas: Permite a las organizaciones definir políticas de seguridad personalizadas que determinan cómo deben manejarse los datos confidenciales. Estas políticas pueden incluir restricciones sobre el acceso, la transferencia o el uso de datos sensibles.

- Acciones de Prevención: Cuando se detecta una actividad que viola las políticas de seguridad, el software DLP puede tomar medidas preventivas, como bloquear la transferencia de datos, notificar a los administradores o registrar la actividad para su revisión posterior.

- Educación del Usuario: A menudo, los software DLP incluyen componentes de concienciación y formación para educar a los usuarios sobre las políticas de seguridad y las mejores prácticas.

En resumen, un software DLP es una herramienta crucial en la protección de datos confidenciales y en el cumplimiento de regulaciones de privacidad y seguridad. Ayuda a las organizaciones a prevenir fugas de información, minimizar riesgos y garantizar que su información más valiosa se mantenga segura y en manos autorizadas.

¿Cuáles son los beneficios de implantar un software DLP en mi empresa?

- Mejorar la productividad al identificar y abordar actividades no laborales o ineficientes.

- Prevenir el uso indebido de recursos y proteger la propiedad intelectual.

- Detectar amenazas de seguridad, como el acceso no autorizado a información confidencial.

- Evaluar el rendimiento individual y del equipo para tomar decisiones informadas.

- Cumplir con requisitos legales y normativas de privacidad y seguridad.

¿Cómo elegir la solución DLP más adecuada para mi empresa?

- Funcionalidades de seguridad, como encriptación, control de acceso y auditorías.

- Cumplimiento con las regulaciones de protección de datos aplicables, como el RGPD.

- Interfaz fácil de usar y compatible con los sistemas existentes.

- Actualizaciones y soporte técnico frecuentes.

- Evaluaciones de seguridad y revisiones por parte de expertos en el campo.

- Recuerda que es importante evaluar las necesidades específicas de tu organización y buscar soluciones que se adapten a tus requisitos particulares.

- Cumplimiento de regulaciones y requisitos legales.

- Reducción de costos asociados a la gestión de documentos en papel.

- Toma de decisiones más informada basada en datos precisos y actualizados.

¿Debo informar a los usuarios?

- Estatuto de los Trabajadores: el art. 20.3 permite al “empresario adoptar las medidas que estime más oportunas de vigilancia y control para verificar el cumplimiento por parte del trabajador de sus obligaciones y deberes laborales, guardando en su adopción y aplicación la consideración debida a su dignidad humana y teniendo en cuenta la capacidad real de los trabajadores disminuidos, en su caso.”

Las facultades organizativas empresariales se encuentran limitadas y condicionadas por los derechos del trabajador, quedando obligado a respetarlos. Para que la organización pueda controlar el uso del ordenador sin vulnerar el derecho a la intimidad, no sólo ha de establecer las instrucciones de uso. Además, debe advertir de los controles que la empresa va a realizar para controlar este uso. No es suficiente, pues, con que el empresario establezca válidamente una prohibición absoluta de uso privado de los medios de la empresa. Debe advertir de los controles y procedimientos que se van a utilizar para conocer el uso que da el trabajador al ordenador (en este caso, software de monitorización y control de accesos).

“Si se instala un software de monitorización, se debe comunicar de manera fehaciente”

Mientras no exista regulación empresarial o un “código de conducta” referente al uso del ordenador y del acceso a Internet de los trabajadores, (y no sea comunicado a los trabajadores de manera fehaciente) no puede existir incumplimiento de la buena fe contractual (por el mero uso no dañino). Tampoco el empresario puede ejercer controles y registros en los ordenadores de los trabajadores. El motivo es que estos se encuentran protegidos por el derecho a la intimidad como consecuencia de la doctrina fijada por el TEDH de 3 de abril de 2007 (TEDH 2007.23) (Caso Copland). Además, la garantía de intimidad no se restringe al correo electrónico. También se extiende a los archivos personales del trabajador así como los archivos temporales. Éstos son copias que se guardan automáticamente en el disco duro de los lugares visitados a través de Internet. Esos archivos pueden contener datos sensibles en orden a la intimidad del trabajador, en la medida en que pueden incorporar informaciones reveladoras sobre aspectos privados (ideología, orientación sexual, aficiones personales, etc.).

- RLOPD (Real Decreto 1720/2007, de 21 de diciembre, por el que se aprueba el desarrollo reglamentario de la Ley Orgánica 03/2018, de 5 de diciembre, de protección de datos personales y garantía de de los derechos digitales). El art. 89.2 establece que “el personal debe conocer de forma comprensible las normas de seguridad que afecten al desarrollo de sus funciones, así como las consecuencias en que pudiera incurrir en caso de incumplimiento.”

¿Cómo informar a los usuarios sobre el software de monitorización?

El camino más simple para el empresario es proceder comunicar fehacientemente a los trabajadores de la organización sobre:

- Los usos permitidos de los ordenadores.

- Los permisos de acceso a Internet, así como los mecanismos que se implantarán para su control, (también disponibles con el software de monitorización).

De esta manera, si estas tecnologías se utilizan para fines privados en contra de estas directrices o prohibiciones, y con conocimiento de los controles y medidas aplicables, no podrá entenderse que al realizar el control se ha vulnerado “una expectativa razonable de intimidad”.

¿Puedo realizar un control horario?

¿Tengo que limitar el control de acceso a ciertos datos y funciones de los equipos?

¿Es necesario definir perfiles de usuario?

- 91.3 del RLOPD: Exigencia del establecimiento de “mecanismos para evitar que un usuario pueda acceder a recursos con derechos distintos de los autorizados.”

- 93.1 del RLOPD: Obligatoriedad de la “adopción de las medidas que garanticen la correcta identificación y autenticación de los usuarios” con independencia del nivel de seguridad de los datos que vaya a usar y tratar.

- 93.2 del RLOPD: Exigencia del establecimiento de “un mecanismo que permita la identificación de forma inequívoca y personalizada de todo aquel usuario que intente acceder al sistema de información y la verificación de que está autorizado.”

- 31 bis del Código Penal (aprobado en la Ley Orgánica 1/2015, de 30 de marzo). Con el fin de evitar la responsabilidad penal de la empresa por los posibles delitos cometidos por sus directivos, empleados y colaboradores, se prevé la implantación de modelos de organización y gestión que persiguen la exención/atenuación de la responsabilidad penal de la empresa y sus directivos. El riesgo, hoy por hoy, de que una persona jurídica pueda verse implicada en un delito contra la intimidad o intrusismo informático (art. 197 del Código Penal) es tan grande que se deben imponer medidas restrictivas y de seguridad con celo máximo. Evidentemente, el grado técnico de este riesgo implicará un asesoramiento técnico independiente por parte de informáticos, ingenieros u personal cualificado.

¿Qué tipo de contraseñas debo definir?

- 93.2 del RLOPD: Se definirán contraseñas únicas por cada usuario de modo que “permita la identificación de forma inequívoca y personalizada de todo aquel usuario que intente acceder al sistema de información y la verificación de que está autorizado.”

- 93.3 del RLOPD: El almacenamiento de las contraseñas deberá garantizar “su confidencialidad e integridad.”

¿Puedo gestionar las contraseñas?

- Longitud mínima de la contraseña.

- Vigencia mínima y máxima de la contraseña.

- Historial de contraseñas.

- Umbral de bloqueo.

- Duración del bloqueo.

Dicha configuración da cumplimiento al:

- 93.4 del RLOPD: La periodicidad de renovación de las contraseñas “en ningún caso será superior a un año.”

- 98 del RLOPD: A partir del tratamiento de datos considerados de nivel medio se exige el establecimiento de “un mecanismo que limite la posibilidad de intentar reiteradamente el acceso no autorizado al sistema de información.”

¿Es posible controlar la navegación en Internet?

¿Puedo monitorizar el acceso de los usuarios a los recursos del sistema?

¿Durante cuánto tiempo puedo almacenar los registros de acceso?

¿De qué me sirven las capturas de pantalla?

¿Cómo puedo revisar la información registrada?

¿Dispongo de alguna herramienta o servicio de análisis?

¿Por qué debo cifrar los datos?

- 92.3 del RLOPD: En el traslado o envío de documentación “se adoptarán las medidas dirigidas a evitar la sustracción, pérdida o acceso indebido a la información durante su transporte.”

- 101.2 del RLOPD: La distribución de los soportes que contengan datos de carácter personal de nivel alto “se realizará cifrando dichos datos”.

- 104 del RLOPD: La transmisión de datos de carácter personal de nivel alto a través de redes públicas o redes inalámbricas de comunicaciones electrónicas “se realizará cifrando dichos datos”.

¿Cuándo deberán utilizar la herramienta de cifrado mis usuarios?

- Cifrado/descifrado de carpetas: cifra/descifra el contenido de toda una carpeta.

- Cifrado/descifrado de archivo: cifra/descifra el contenido del archivo con opción de descifrado online (sin coste para el destinatario).

- Creación de carpeta segura: cifrado automático de los archivos contenidos en la carpeta segura de uso privado por el usuario.

Conversión de dispositivo extraíble (conectado por USB) a dispositivo seguro: la aplicación de cifrado permite la creación de la carpeta segura en el dispositivo externo con cifrado automático de los archivos contenidos en la misma para el traslado seguro del dispositivo.